Google Domainsで取得したドメインの更新 #

2021年にGoogle Domainsで取得したドメインの有効期限が過ぎていたので,自分のブログサイトが閲覧できない状態になっていた. もちろんブログサイト自体は稼働し続けているため,ブラウザのURL欄にIPを打ち込めば閲覧することはできる. しかし,せっかく一度取得したドメインを失効したままにするのは格好が悪いため,ドメイン有効期限の更新を行う.

Google Domainsでは,年額¥850から独自ドメインを取得することができる.(2022年3月時点)

今回更新したドメインkazapps.infoでは,年額¥1,400(税別)であった.

独自ドメインの料金については,公式ページから検索することができる.

Google Domains

更新手順 #

更新手順は非常にシンプル.

- Googleからドメイン有効期限のお知らせメールが来ている場合

Googleから通知メールが来ている場合には,リンクをクリックすることで直接クレジットカード決済の画面に行くことができる. 今回は,1年間だけ有効期限を延長したいので,「年を追加」をクリックし,クレジットカード決済の確認を行う.

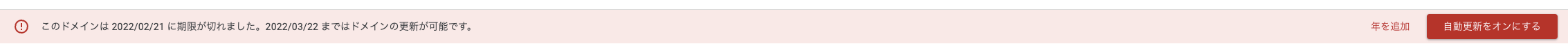

- Google Domains管理ページから更新を行う場合

Google Domains管理ページの「マイドメイン>管理」ページにアクセスすると,次のような表示が出ている. 1年間だけ有効期限を延長したいので,「年を追加」からクレジットカード決済の画面に遷移する.

「年を追加」をクリックするとクレジットカード決済の画面に移動する.

ブログサイトではサブドメイン (blog.kazapps.info) を利用しているため,DNSレコードの登録が必要だが,

今回は既に登録済みなので作業の必要はなかった.

Google Domainsでは,有効期限が切れていても一定期間はドメインの設定を残してくれていたため助かった.

ただし,一定期間が過ぎるとドメインは削除される.

以下はGoogle Domainsからのメール通知の内容

ドメインの更新は28日以内に行なってください.この期間を過ぎると,Googleのシステムからドメインが削除されます.

有効期限が過ぎた後の対応は以下のページにまとまっていた.

ざっくり次の様になっている

| 有効期限が切れてからの日数 | 状態 |

|---|---|

| 1-30日目 | 更新猶予期間.ドメイン登録の更新には追加料金はかからない. |

| 31-60日目 | ドメイン名の復元は可能だが,追加の料金がかかる |

| 61日目 | Googleに連絡がない場合,ドメインは削除.他の人が購入できる様になる. |